Met dank aan Christiaan Alberdhingk Thijm, SOLV.

Met dank aan Christiaan Alberdhingk Thijm, SOLV.

Op 11 april 2011 heeft staatssecretaris van Justitie Fred Teeven zijn langverwachte speerpuntenbrief over het auteursrecht naar de Tweede Kamer gestuurd. Kern van het beleid van Teeven is dat het auteursrecht innovatie moet stimuleren, niet belemmeren. Van de vier speerpunten heeft er één voor de nodige beroering gezorgd: het voornemen om het downloaden uit ‘evident illegale bron’ te verbieden.

Door de komst van het internet en de ontwikkeling van allerhande computerprogramma’s kunnen consumenten thuis muziek, films en ander auteursrechtelijk beschermd materiaal vanaf hun eigen computer via internet aanbieden (‘uploaden’) of ophalen (‘downloaden’). Op dit moment worden deze handelingen auteursrechtelijk verschillend beoordeeld. Het uploaden wordt gekwalificeerd als een openbaarmaking die onder het exclusieve verbodsrecht valt. Dit is dus zonder toestemming van de rechthebbende niet toegestaan. Ten aanzien van het downloaden bestaat echter een uitzondering op het verveelvoudigingsrecht, het andere auteursrechtelijke verbodsrecht. Op grond van artikel 16c van de Auteurswet (Aw) is dit onder voorwaarden geoorloofd. Deze uitzondering geldt ook, zo heeft de minister van Justitie bij herhaling gezegd, als het downloaden uit illegale bron geschiedt, dat wil zeggen, wanneer voor de aan het downloaden voorafgaande openbaarmaking via het internet geen toestemming van de rechthebbende is verkregen.

Voor wie de achtergrond van artikel 16c Aw niet kent, moet het onderscheid tussen het uploaden en het downloaden door consumenten gekunsteld overkomen. De thuiskopie-exceptie, zoals de uitzondering wel wordt genoemd, vindt zijn oorsprong in technologische ontwikkelingen medio vorige eeuw. Toen deed de magnetofoon zijn intrede, het apparaat dat wij later een cassetterecorder zijn gaan noemen. De consument kon daarmee vanuit de beslotenheid van zijn woning auteursrechtelijk beschermde handelingen verrichten. Eerder beschikte de consument niet over de middelen om dit te doen en speelde hij dus geen rol van betekenis bij de exploitatie van beschermd materiaal.

Toen in Duitsland auteursrechtenorganisatie GEMA het verbodsrecht bij consumenten wilde gaan handhaven, oordeelde het Bundesgerichtshof dat de daarvoor noodzakelijke huiselijke controle van eigenaren van de magnetofoon in strijd zou zijn met, kort gezegd, hun persoonlijke levenssfeer. Een oplossing werd gevonden in thuiskopieregelingen: consumenten mogen thuiskopiëren, mits een vergoeding daarvoor wordt betaald. Die vergoeding wordt doorgaans geïnd door middel van een toeslag op blanco dragers waarop wordt gekopieerd. Vroeger waren dat cassette- en videobanden; tegenwoordig lege cd’s en dvd’s.

Met de introductie van het verbod op downloaden uit ‘evident illegale bron’ wil Teeven ook een einde maken aan het vergoedingenregime. De opslag die nog van toepassing is op een aantal blanco dragers komt dus te vervallen. Tegelijkertijd spreekt de staatssecretaris de wens uit dat rechthebbenden geen gebruik zullen maken van het verbodsrecht door consumenten die ‘op beperkte schaal bestanden up- en downloaden’ aan te spreken. De handhaving bij consumenten is volgens Teeven niet effectief en creëert rechtsongelijkheid ‘nu niet iedereen kan worden aangesproken’.

De staatssecretaris wil dus een verbodsrecht introduceren waarvan hij hoopt dat geen gebruik wordt gemaakt. De staatssecretaris verwacht dat rechthebbenden hun pijlen met name richten op partijen die het up- en downloaden faciliteren en bevorderen. Teeven beoogt de jurisprudentie die op dit terrein bestaat, gebaseerd op het leerstuk van onrechtmatige daad, te codificeren. Daarnaast moet de mogelijkheid worden geïntroduceerd de toegang van Nederlandse consumenten tot ‘illegale websites’ in het buitenland te blokkeren. Dergelijke blokkades zullen moeten worden uitgevoerd door internetproviders.

In vergelijking met de situatie medio vorige eeuw, kiest de staatssecretaris er dus voor om de producenten van de magnetofoon en de verkopers van het apparaat aansprakelijk te maken. Gelet op de historie van de thuiskopieregeling is de wens van Teeven dat geen gebruik wordt gemaakt van het verbodsrecht geen vreemde. Ook bij het controleren van de activiteiten van internetgebruikers komt het recht op eerbieding van de persoonlijke levenssfeer snel in het gedrang.

Een andere keuze was ook mogelijk geweest. In plaats van de regeling af te schaffen, had Teeven ervoor kunnen kiezen de regeling uit te breiden. Hij had kunnen pleiten voor een vergoedingsrecht voor consumenten die ‘op beperkte schaal bestanden uploaden’. Het gevolg zou zijn dat rechthebbenden ook betaling zouden ontvangen voor handelingen die op dit moment niet effectief te bestrijden zijn. Daar zouden zowel consumenten als rechthebbenden profijt van hebben. Eén ding is zeker: het model van Teeven bevordert niet de innovatie. Het verleggen van de aansprakelijkheid van consumenten naar partijen die betrokken zijn bij de illegale handelingen, zal een verstikkende werking hebben.

Lees ook hier (SOLV en NJBlog)

Digitale Burgerrechtorganisatie Bits of Freedom (BOF) heeft in 2010 een wetsvoorstel ingediend dat databankbeheerders verplicht om datalekken direct te melden. Tot die tijd vermeld BOF zelf in een zwartboek de haar bekende datalekken (hier). Er wordt gepleit voor invoering van een artikel 13a Wet bescherming persoonsgegevens (pdf; link),

Digitale Burgerrechtorganisatie Bits of Freedom (BOF) heeft in 2010 een wetsvoorstel ingediend dat databankbeheerders verplicht om datalekken direct te melden. Tot die tijd vermeld BOF zelf in een zwartboek de haar bekende datalekken (hier). Er wordt gepleit voor invoering van een artikel 13a Wet bescherming persoonsgegevens (pdf; link), parallel gepubliceerd van IE-Forum (

parallel gepubliceerd van IE-Forum ( In het ledenmagazine van de Juridische Faculteitsvereniging Rotterdam, staan een aantal interessante artikelen.

In het ledenmagazine van de Juridische Faculteitsvereniging Rotterdam, staan een aantal interessante artikelen. Rechtbank Rotterdam, 4 mei 2011 (Pretium/Consumentenautoriteit), LJN: BQ3528. De

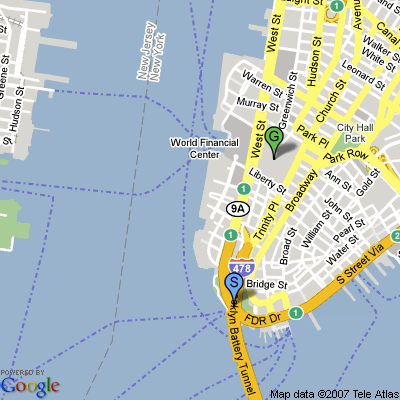

Rechtbank Rotterdam, 4 mei 2011 (Pretium/Consumentenautoriteit), LJN: BQ3528. De  Privacybezwaren en gebruikersvoorwaarden van Google Maps zijn dusdanig eenzijdg dat het Ministerie van Binnenlandse Zaken gemeenten waarschuwt voor het gebruik op hun sites. Dat volgt uit een onderzoek van adviesbureau Geon.

Privacybezwaren en gebruikersvoorwaarden van Google Maps zijn dusdanig eenzijdg dat het Ministerie van Binnenlandse Zaken gemeenten waarschuwt voor het gebruik op hun sites. Dat volgt uit een onderzoek van adviesbureau Geon. Met dank aan Jens van den Brink,

Met dank aan Jens van den Brink,  Met dank aan Christiaan Alberdhingk Thijm,

Met dank aan Christiaan Alberdhingk Thijm,  Het tijdschrift

Het tijdschrift  In navolging van

In navolging van  Met dank aan Sander Remans,

Met dank aan Sander Remans,